| なぜCPUが制限されるのか |

| 2024/6/28 |

Windows11は最新のCPUの搭載されたPCにしかインストールできません。しかし、Windows11は高度な処理をするため、最新のCPUが必要だというわけではなさそうです。

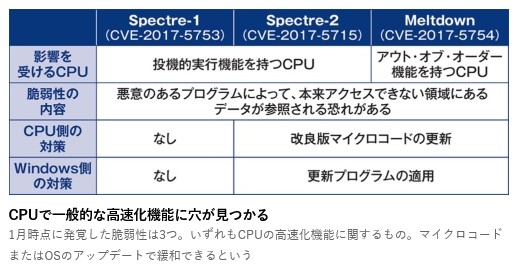

現在普及しているCPUでは、OSが管理しているメモリ領域に、投機的実行(speculative execution)とアウトオブオーダー実行(out-of-orderexecution)という特殊な書き込み処理を行って、高速化を図っています。しかし、この処理には、Spectre(スペクター)とMeltdown(メルトダウン)という脆弱性があると指摘されています。特殊な処理と脆弱性の関係は次のようになっています(CPUや無線LANの脆弱性は本当に怖いのか、正しく知っておく | 日経クロステック)。OSが管理しているメモリ領域には、パスワードなどの機密情報が書き込まれているので、それを盗み見られる恐れがあります。

とするなら、最新のCPUの搭載されたPCにしかインストールできないようになっているWindows11は、より安全だとも言えそうですが、最新のCPUが脆弱性を克服できているのかについては、ネット上では情報は見当たりません。もし、そのようなCPUがあるとするなら、CPUを最新のものに交換すれば、Windows10搭載のPCも安全となるはずです。つまり、Windows11の方がより安全ということでもなさそうです。

AMD製CPUは、ほぼ安全?

問題となっている脆弱性は、Googleのセキュリティ研究チーム「Project Zero」が北米時間2018年1月3日に発表したものだということです。この脆弱性には、Variant1、Variant2、Variant3の3つがあります。Variant1とVariant2にはSpectre(お化け)、Variant3にはMeltdown(炉心溶融)というおどろおどろしい識別名が付けられています(Googleが発見した「CPUの脆弱性」とは何なのか)。

各脆弱性の影響を受けることが確認されているCPUは次のようになっています。

| Variant1(Spectre-1) | Intel製の幅広いCPU,Arm製のCPU IPコア,AMD製のCPU |

| Variant2(Spectre-2) | Intel製の幅広いCPU,Arm製のCPU IPコア |

| Variant3(Meltdown) | Intel製の幅広いCPU,Arm製のCortex-A75 |

| ※AMD製CPUは,原理的にはVariant2の影響を受ける可能性があるものの,Googleのセキュリティチームによると,現時点ではVariant2を使った攻撃が成功していないとのことだ。それもあり,AMDは自社製CPUに関して「Variant2のリスクはゼロに近い」とアナウンスしている。また,AMD製CPUはVariant3の影響を受けない。 |

| これら3つの脆弱性のうち,最も脅威度が高いのは,ユーザープロセスからカーネルメモリ空間を読み出すことができてしまうVariant3(=Meltdown)と思われる。 |

| Variant1に対しては,WindowsとLinux用の修正プログラムが配信されているので(Windows / ARMv8用Linux),適用しさえすればVariant1に関連した攻撃は防げる。また,修正プログラムを適用することによる性能への影響は軽微とされているので,その点でも安心度は高いと言えるだろう。 |

一方、メルトダウンはパッチの作成が容易だという情報もあります(メルトダウン/スペクターとは?)。

| メルトダウンはIntelとAppleのプロセッサにのみ影響し、投機的な実行中に、プロセッサが実行するコードの結果として公開される情報を漏洩するのに悪用される可能性があります。メルトダウンは、スペクターよりも悪用しやすく、セキュリティ専門家から重大リスクと見なされています。しかし、幸いにもメルトダウンはパッチの作成が容易です。 スペクターは、Intel、Apple、ARM、AMDプロセッサに影響を及ぼし、プロセッサをだまして、実行が許可されていないコードを実行させるために悪用される可能性があります。Googleのセキュリティ専門家によると、スペクターはメルトダウンよりも悪用するのがはるかに困難ですが、問題の軽減もまた、大幅に困難です。 |

クラウドに深刻な影響も

このような脆弱性を持つCPUは、サーバやPCに搭載され広く普及しています。しかし、現実的には、個人のPCが狙われることはないだろうということです。そして、メルトダウンはクラウドプロバイダーに最も深刻な影響を及ぼす恐れがあるということです(「Meltdown」「Spectre」の脆弱性、大手クラウドサービスが格好の標的に:AWS、Microsoft、Googleの対策は - TechTargetジャパン クラウド)

| この2種類の脆弱性は、IntelとAMDおよびARMのプロセッサが採用している現代のアーキテクチャに20年以上前から存在していた。こうしたプロセッサはサーバやデスクトップPCやモバイル端末に普及している。だが現実的には、個人の端末や企業のIT環境が攻撃の標的になるとは考えにくいと、J.Gold

Associatesの社長兼主席アナリスト、ジャック・ゴールド氏は解説する。 「個人のPCが狙われることはないだろう。それよりデータセンターの情報を狙った方が、時間をかける価値がはるかにある」(同氏) …… 学術論文によると、Meltdownはクラウドプロバイダーに最も深刻な影響を及ぼす。特にそのプラットフォームのゲストが完全に仮想化されていない場合、影響は大きい。多くのホスティングプロバイダーやクラウドプロバイダーは、仮想メモリのための抽象層が欠落していて、カーネルが全ゲスト間で共有されるDockerのようなコンテナを活用している。従って、Meltdownではゲスト間の分離が迂回され、他の全ゲストのデータが同じ物理ホスト上に露呈される恐れがある。 |

攻撃の手法は変わらない?

どのような方法で脆弱性をつくかは、メルトダウンについては、対象PCにメールなどを利用して不正プログラムを仕込み稼働させることが考えられます。スペクターについては、より複雑であり、実現のハードルは高いものとなっているということです(投機的実行に関する脆弱性「Meltdown」と「Spectre」について解説 | トレンドマイクロ (JP))。

| Meltdown(CVE-2017-5754)は、権限を持たないユーザが PC

のカーネルメモリと物理メモリに完全にアクセスすることが可能になる脆弱性です。この脆弱性を狙う攻撃方法は比較的単純で、攻撃者は対象 PC

上で自身のプログラムを実行するだけです。逆に言えば、攻撃者がこの脆弱性を利用するためには、標的型メールなどの手段により攻撃対象の PC

上で不正プログラムを実行させる必要があるということです。さまざまな攻撃シナリオの中で最も可能性が高いのはクラウドサービスのような共有システムへの攻撃です。1

つの仮想マシンへのアクセス権を持つ攻撃者は Meltdown を利用することによって物理的に同一の PC

で仮想マシンを利用する他のユーザの情報にアクセスすることが可能になります。Meltdown は Intel の CPU

に固有の脆弱性のため、AMD や ARM の CPU

は影響を受けません。 Spectre(CVE-2017-5753、 CVE-2017-5715)はより影響範囲の広い脆弱性です。Spectre を利用した攻撃は投機的実行に関する欠陥に基づいています。現状では、より多くの前提条件を満たす必要があるため、Spectre を利用する攻撃は Meltdown と比べてより複雑であり、実現のハードルは高いものとなっています。 |

|

いずれの脆弱性もサイドチャネル攻撃に分類され、攻撃のための具体的な最低限の必要条件は Spectre は『攻撃対象のプログラムに不正なコードを埋め込み、実行させること』なのに対し、Meltdown は『攻撃対象の OS に一般ユーザ権限で不正なプログラムを実行させること』となっています。 つまり、いずれも「ネットワーク経由でサービスへ接続できる」だけでは不十分ですが、レンタルサーバや、IaaS/PaaS 等の他者が管理する VM を動かすクラウドサービスではその条件クリアは比較的容易であり、事業者等には大きなインパクトを与えているようです。 |

そもそも、スペクターやメルトダウンといったCPUの脆弱性をついた攻撃はこれまで実害は報告されていませんし、個人のPCが狙われることはないだろうということですから、自宅のPCについては、従来通りのマルウェア対策を十分に行っておけば良いのではないでしょうか。